دور الذكاء الاصطناعي في تعزيز أمان العملات الرقمية.

مع تزايد شعبية العملات الرقمية وتغلغلها في المشهد المالي العالمي، يزداد الاهتمام بتأمينها وحمايتها من التهديدات المتطورة. في هذا السياق، يبرز الذكاء الاصطناعي (AI) كحليف استراتيجي لا غنى عنه، فهو يقدم حلولًا مبتكرة ومتطورة لتحصين هذه الأصول الرقمية. تتسم طبيعة العملات المشفرة باللامركزية والاعتماد على تقنية البلوك تشين (Blockchain)، ما يجعلها جذابة ولكن في الوقت نفسه عرضة لنواقل هجوم جديدة تتطلب دفاعات قوية ومرنة. هذا المقال سيتعمق في كيفية استخدام الذكاء الاصطناعي لتعزيز أمان العملات الرقمية، مستعرضًا التقنيات المستخدمة، التحديات القائمة، والآفاق المستقبلية.

- القسم الأول: فهم التحديات الأمنية في عالم العملات الرقمية ولبنات الحلول الذكية

- كيف يغير الذكاء الاصطناعي قواعد اللعبة في الأمن السيبراني

- القسم الثاني: تطبيقات الذكاء الاصطناعي المحددة في أمان العملات الرقمية

- 2. تحسين أمان العقود الذكية

- 3. الحماية من هجمات التصيد الاحتيالي والهندسة الاجتماعية

- 4. إدارة الهوية والوصول (Identity and Access Management – IAM)

- القسم الثالث: تحديات وآفاق مستقبلية في دمج الذكاء الاصطناعي وأمان العملات الرقمية

- الآفاق المستقبلية

- الذكاء الاصطناعي في الحوكمة اللامركزية (AI in Decentralized Governance):

- التحليلات التنبؤية للتهديدات (Predictive Threat Analytics):

- المحاكاة الأمنية المدعومة بالذكاء الاصطناعي (AI-Powered Security Simulations):

- التعلم الفيدرالي والخصوصية المحسنة (Federated Learning and Enhanced Privacy):

- الأنظمة المستقلة ذاتية الشفاء (Self-Healing Autonomous Systems):

- التوصيات لمستقبل آمن

- الخلاصة

- لمشاهدة المزيد من أخبار العملات الرقمية

القسم الأول: فهم التحديات الأمنية في عالم العملات الرقمية ولبنات الحلول الذكية

تواجه العملات الرقمية تحديات أمنية فريدة ومعقدة تنبع من طبيعتها اللامركزية واعتمادها على التشفير. فبينما توفر تقنية البلوك تشين مستوى عاليًا من الأمان والت شفافية، إلا أنها ليست محصنة تمامًا ضد جميع أنواع الهجمات. فهم هذه التحديات هو الخطوة الأولى نحو بناء أنظمة دفاعية قوية وفعالة.

الهجمات السيبرانية الشائعة التي تستهدف العملات الرقمية

هجمات 51% (51% Attacks):

في هذه الهجمات، يسيطر كيان واحد أو مجموعة من الكيانات على غالبية قوة التجزئة (hashing power) لشبكة البلوك تشين. يتيح لهم هذا التحكم القدرة على التلاعب بالمعاملات، مثل عكس المعاملات المزدوجة (double-spending) أو منع تأكيد المعاملات الأخرى. على الرغم من صعوبة تنفيذها في الشبكات الكبيرة مثل بيتكوين وإيثيريوم بسبب متطلبات الطاقة الحاسوبية الهائلة، إلا أنها تمثل تهديدًا حقيقيًا للعملات الرقمية الأصغر.

هجمات الهندسة الاجتماعية والتصيد الاحتيالي (Social Engineering and Phishing):

يستهدف المهاجمون الأفراد لخداعهم وسرقة معلوماتهم الشخصية أو مفاتيحهم الخاصة. يمكن أن تتخذ هذه الهجمات أشكالًا متعددة، مثل رسائل البريد الإلكتروني المزيفة، مواقع الويب الوهمية، أو حتى المكالمات الهاتفية التي تنتحل صفة مؤسسات موثوقة. الهدف هو الوصول إلى محافظ العملات الرقمية الخاصة بالضحايا.

ثغرات العقود الذكية (Smart Contract Vulnerabilities):

العقود الذكية هي برامج تعمل على البلوك تشين وتقوم بتنفيذ الشروط المتفق عليها تلقائيًا. ومع ذلك، فإن الأخطاء في الكود البرمجي لهذه العقود يمكن أن تؤدي إلى ثغرات أمنية خطيرة يستغلها المهاجمون لسرقة الأموال أو تعطيل الوظائف. حوادث مثل اختراق DAO (Decentralized Autonomous Organization) في عام 2016، والذي أدى إلى خسارة ملايين الدولارات، تسلط الضوء على أهمية مراجعة العقود الذكية وتدقيقها بعناية.

هجمات تبادل العملات الرقمية (Exchange Hacks):

نظرًا لأن بورصات العملات الرقمية تحتفظ بكميات كبيرة من الأصول الرقمية للمستخدمين، فإنها تصبح أهدافًا جذابة للقراصنة. يمكن أن تشمل الهجمات سرقة المفاتيح الخاصة، اختراق قواعد البيانات، أو استغلال ثغرات في أنظمة التداول. هذه الهجمات تؤدي غالبًا إلى خسائر فادحة وتضر بالثقة في السوق.

البرمجيات الخبيثة وبرامج الفدية (Malware and Ransomware):

يمكن للمهاجمين استخدام البرمجيات الخبيثة لاختراق أجهزة المستخدمين وسرقة بيانات اعتمادهم أو الوصول إلى محافظهم الرقمية. برامج الفدية، على وجه الخصوص، تقوم بتشفير ملفات المستخدم وتطالب بدفع فدية بالعملات الرقمية مقابل استعادتها.

هجمات Sybil:

في هجمات Sybil، يقوم المهاجم بإنشاء عدد كبير من الهويات المزيفة للسيطرة على الشبكة أو التأثير على عملياتها. على الرغم من أن البلوك تشين مصممة لمقاومة هذه الهجمات من خلال آليات الإجماع مثل إثبات العمل (Proof of Work)، إلا أنها لا تزال تمثل تحديًا في بعض الشبكات الأقل نضجًا.

كيف يغير الذكاء الاصطناعي قواعد اللعبة في الأمن السيبراني

يتميز الذكاء الاصطناعي بقدرته على معالجة وتحليل كميات هائلة من البيانات بشكل أسرع وأكثر دقة من البشر. هذه القدرة تجعله أداة مثالية للكشف عن الأنماط الشاذة والسلوكيات المشبوهة التي قد تشير إلى هجوم سيبراني.

التعلم الآلي (Machine Learning):

يعتبر التعلم الآلي حجر الزاوية في تطبيقات الذكاء الاصطناعي الأمنية. يمكن لخوارزميات التعلم الآلي أن تتعلم من البيانات التاريخية لتحديد السلوك الطبيعي للشبكة والمعاملات، وبالتالي تمييز أي انحرافات قد تدل على نشاط ضار. على سبيل المثال، يمكن تدريب نماذج التعلم الآلي على بيانات المعاملات لاكتشاف أنماط غسل الأموال أو تمويل الإرهاب.

معالجة اللغة الطبيعية (Natural Language Processing – NLP):

تستخدم معالجة اللغة الطبيعية لتحليل النصوص والمحادثات على الإنترنت لاكتشاف التهديدات المحتملة. يمكن لـ NLP مراقبة المنتديات، وسائل التواصل الاجتماعي، وحتى الويب المظلم (Dark Web) لتحديد المناقشات حول الهجمات المخطط لها، الثغرات المكتشفة حديثًا، أو الأنشطة غير القانونية المتعلقة بالعملات الرقمية.

رؤية الحاسوب (Computer Vision):

على الرغم من أنها قد لا تبدو مرتبطة بشكل مباشر بأمان العملات الرقمية، إلا أن رؤية الحاسوب يمكن أن تلعب دورًا في تحليل الواجهات الرسومية لمواقع الاحتيال أو تحديد التشابهات بين مواقع الويب الشرعية والمزيفة التي تستخدم في هجمات التصيد الاحتيالي.

الشبكات العصبية (Neural Networks) والتعلم العميق (Deep Learning):

هي تقنيات متقدمة في التعلم الآلي تمكن الأنظمة من فهم الأنماط المعقدة في البيانات. يمكن استخدامها لبناء نماذج للكشف عن الشذوذ أكثر كفاءة، والتعرف على تهديدات جديدة لم يتم تدريب النظام عليها مسبقًا. على سبيل المثال، يمكن لشبكة عصبية تحليل تدفق البيانات في شبكة بلوك تشين لتحديد الأنماط الشاذة في توقيتات المعاملات أو أحجامها.

القسم الثاني: تطبيقات الذكاء الاصطناعي المحددة في أمان العملات الرقمية

بعد فهم التحديات واللبنات الأساسية للذكاء الاصطناعي، ننتقل إلى التطبيقات العملية التي تستفيد من هذه التقنيات لتعزيز أمان العملات الرقمية. يساهم الذكاء الاصطناعي في جوانب متعددة، من اكتشاف الاحتيال إلى حماية العقود الذكية.

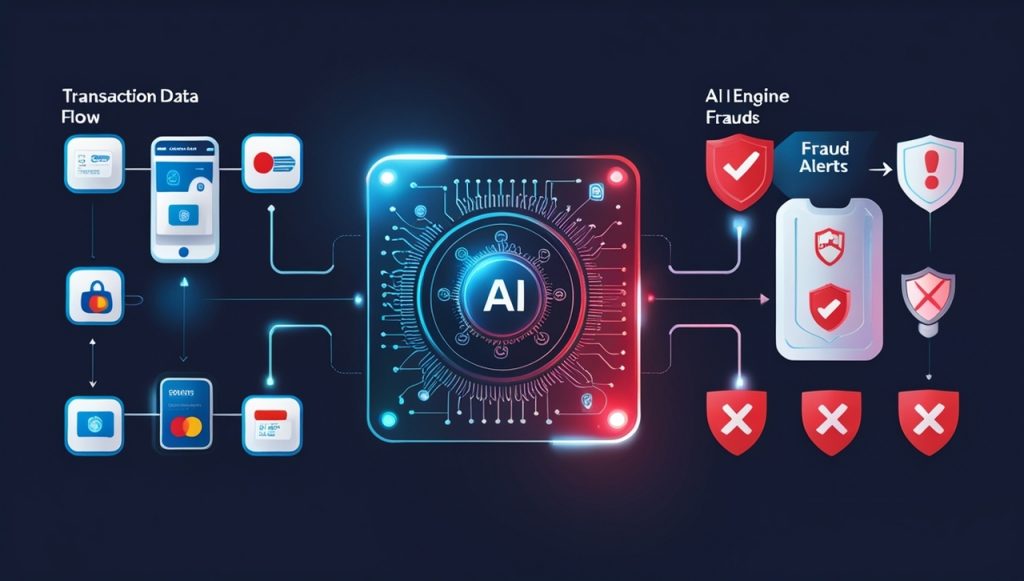

1. اكتشاف الاحتيال وغسل الأموال

تعد هذه واحدة من أبرز المجالات التي يمكن للذكاء الاصطناعي أن يقدم فيها قيمة كبيرة. فمع النمو الهائل في عدد وحجم معاملات العملات الرقمية، يصبح التتبع اليدوي لأنشطة الاحتيال أمرًا مستحيلًا.

تحليل الأنماط السلوكية:

يقوم الذكاء الاصطناعي بتحليل الأنماط السلوكية للمستخدمين والمعاملات لتحديد أي انحرافات عن السلوك الطبيعي. على سبيل المثال، قد يشير الحجم الكبير بشكل غير عادي من المعاملات في فترة زمنية قصيرة، أو التحويلات المتكررة إلى محافظ غير معروفة، إلى نشاط مشبوه. تستخدم خوارزميات التعلم الآلي نماذج مثل الغابات العشوائية (Random Forests) أو آلات المتجهات الداعمة (Support Vector Machines) لفرز البيانات وتحديد الأنماط الشاذة.

تحديد المعاملات المشبوهة:

يمكن لأنظمة الذكاء الاصطناعي التعرف على المعاملات التي تنطوي على مخاطر عالية، مثل تلك القادمة من محافظ مرتبطة بأنشطة غير قانونية معروفة، أو تلك التي تظهر خصائص غسل الأموال (مثل تفتيت الأموال إلى مبالغ صغيرة متعددة وإعادة تجميعها). يتم ذلك عن طريق تحليل تاريخ المعاملات، حجمها، الأطراف المعنية، وحتى توقيت المعاملات. تعتمد البورصات والمؤسسات المالية على هذه التقنيات للامتثال للوائح مكافحة غسل الأموال (AML) واعرف عميلك (KYC).

الربط بين العناوين المشبوهة:

يمكن للذكاء الاصطناعي تحليل الملايين من نقاط البيانات عبر البلوك تشين لربط العناوين التي تبدو غير مرتبطة ببعضها البعض ولكنها في الواقع جزء من مخطط احتيالي أكبر. يمكنه تحديد مجموعات من المحافظ التي تتعاون في أنشطة غير مشروعة، أو تتبع تدفق الأموال من وإلى محافظ معروفة بالاحتيال أو الاختراق.

2. تحسين أمان العقود الذكية

العقود الذكية هي العمود الفقري للعديد من تطبيقات البلوك تشين، ولكنها أيضًا نقطة ضعف رئيسية إذا كانت تحتوي على أخطاء برمجية.

التدقيق الآلي للكود (Automated Code Auditing):

يمكن للذكاء الاصطناعي تحليل الكود المصدري للعقود الذكية لتحديد الثغرات الأمنية المحتملة قبل نشر العقد على الشبكة. يمكن لخوارزميات التعلم العميق، وخاصة الشبكات العصبية التكرارية (Recurrent Neural Networks) أو الشبكات العصبية التلافيفية (Convolutional Neural Networks) المعدلة لتحليل النصوص، فحص الكود بحثًا عن أنماط الأخطاء المعروفة، مثل أخطاء إعادة الدخول (reentrancy attacks) أو تجاوز سعة المخزن المؤقت (buffer overflows). هذه العملية أسرع وأكثر شمولًا من التدقيق اليدوي.

اكتشاف الشذوذ السلوكي في العقود الذكية (Behavioral Anomaly Detection):

حتى بعد النشر، يمكن للذكاء الاصطناعي مراقبة سلوك العقود الذكية في الوقت الفعلي. إذا بدأ العقد في تنفيذ عمليات غير متوقعة أو غير نمطية، فقد يشير ذلك إلى تعرضه للاختراق أو استغلال لثغرة. على سبيل المثال، إذا بدأ عقد ذكي يقوم عادة بمعاملات صغيرة في معالجة تحويلات كبيرة بشكل مفاجئ، فقد يثير ذلك تنبيهًا أمنيًا.

اقتراح التحسينات الأمنية:

في بعض الأنظمة المتقدمة، يمكن للذكاء الاصطناعي ليس فقط اكتشاف الثغرات ولكن أيضًا اقتراح تعديلات على الكود لإصلاحها، مما يوفر وقتًا وجهدًا كبيرين للمطورين.

3. الحماية من هجمات التصيد الاحتيالي والهندسة الاجتماعية

على الرغم من أن هذه الهجمات تستهدف البشر في المقام الأول، يمكن للذكاء الاصطناعي أن يلعب دورًا وقائيًا مهمًا.

تحليل رسائل البريد الإلكتروني والمواقع المشبوهة: يمكن لأنظمة الذكاء الاصطناعي المزودة بقدرات معالجة اللغة الطبيعية ورؤية الحاسوب تحليل رسائل البريد الإلكتروني والروابط لتحديد علامات التصيد الاحتيالي، مثل الأخطاء الإملائية، استخدام شعارات مزيفة، أو محاولة جمع معلومات حساسة. يمكنها أيضًا تحليل بنية المواقع الإلكترونية ومحتواها لاكتشاف المواقع الوهمية التي تحاكي المواقع الأصلية.

تحديد هويات مزيفة على وسائل التواصل الاجتماعي:

يستخدم المهاجمون غالبًا حسابات مزيفة على وسائل التواصل الاجتماعي لخداع الضحايا. يمكن للذكاء الاصطناعي تحليل أنماط النشاط، المحتوى المنشور، وحتى صور الملف الشخصي لتحديد الحسابات المشبوهة التي قد تشكل تهديدًا.

توعية المستخدمين تلقائيًا:

يمكن لأنظمة الذكاء الاصطناعي أن تقوم بتنبيه المستخدمين تلقائيًا عندما تكتشف محاولة تصيد احتيالي أو عندما يرصدون سلوكًا مشبوهًا على شبكاتهم، مما يعزز الوعي الأمني.

4. إدارة الهوية والوصول (Identity and Access Management – IAM)

تعتبر إدارة الهوية والوصول ضرورية لحماية محافظ العملات الرقمية والمنصات.

المصادقة المتكيفة (Adaptive Authentication):

يمكن للذكاء الاصطناعي تحليل السياق الذي يقوم فيه المستخدم بتسجيل الدخول (مثل الموقع الجغرافي، الجهاز المستخدم، الوقت من اليوم) لتحديد ما إذا كانت هناك حاجة إلى خطوات مصادقة إضافية. على سبيل المثال، إذا حاول مستخدم تسجيل الدخول من موقع جغرافي غير معتاد أو جهاز جديد، قد يطلب النظام مصادقة متعددة العوامل (MFA) إضافية.

الكشف عن التهديدات الداخلية (Insider Threat Detection):

يمكن للذكاء الاصطناعي مراقبة سلوك الموظفين داخل المؤسسات التي تتعامل مع العملات الرقمية لتحديد الأنشطة غير المصرح بها أو المشبوهة التي قد تشير إلى تهديد داخلي. على سبيل المثال، الوصول إلى بيانات حساسة في أوقات غير معتادة أو محاولة نسخ كميات كبيرة من البيانات.

تحديد الأذونات بناءً على المخاطر:

يمكن للذكاء الاصكناعي أن يوصي بمنح أو سحب أذونات الوصول بناءً على مستوى المخاطر المحتملة لكل مستخدم أو معاملة.

القسم الثالث: تحديات وآفاق مستقبلية في دمج الذكاء الاصطناعي وأمان العملات الرقمية

بينما يقدم الذكاء الاصطناعي إمكانيات هائلة لتعزيز أمان العملات الرقمية، إلا أن هناك تحديات كبيرة يجب التغلب عليها. في الوقت نفسه، تلوح في الأفق آفاق واعدة لدمج أعمق وأكثر تعقيدًا لهذه التقنيات.

التحديات الحالية

الحاجة إلى كميات هائلة من البيانات عالية الجودة (Data Quantity and Quality):

لكي تعمل نماذج الذكاء الاصطناعي بفعالية، فإنها تتطلب مجموعات بيانات ضخمة ومتنوعة وعالية الجودة للتدريب. في عالم العملات الرقمية، قد يكون الحصول على بيانات كافية حول الهجمات الجديدة أو الأنماط الاحتيالية النادرة أمرًا صعبًا. بالإضافة إلى ذلك، يجب أن تكون البيانات نظيفة وخالية من التحيزات لضمان دقة النماذج.

تطور الهجمات وتفوق المهاجمين (Evolving Threats and Adversarial AI):

يتطور المهاجمون باستمرار ويجدون طرقًا جديدة للتحايل على أنظمة الأمان. يمكن للمهاجمين أيضًا استخدام تقنيات الذكاء الاصطناعي (مثل الذكاء الاصطناعي العدائي – Adversarial AI) لإنشاء بيانات تبدو طبيعية ولكنها مصممة لخداع أنظمة الكشف المدعومة بالذكاء الاصطناعي. هذا يتطلب تحديثًا مستمرًا لنماذج الذكاء الاصطناعي واستراتيجيات دفاعية متطورة.

مشكلة “الصندوق الأسود” (Black Box Problem):

في بعض نماذج التعلم العميق المعقدة، قد يكون من الصعب فهم كيف توصل النظام إلى قرار معين. هذا الافتقار إلى الشفافية (قابلة التفسير – Interpretability) يمكن أن يكون عائقًا في الأنظمة الأمنية الحرجة، حيث يحتاج المحللون إلى فهم سبب تصنيف معاملة معينة على أنها مشبوهة للتحقيق فيها بشكل فعال.

التكاليف والمتطلبات الحسابية (Computational Costs):

تدريب ونشر نماذج الذكاء الاصطناعي المعقدة يتطلب موارد حاسوبية كبيرة، والتي يمكن أن تكون مكلفة، خاصة بالنسبة للشركات الصغيرة أو المبتدئة في مجال العملات الرقمية.

الخصوصية واللوائح (Privacy and Regulations):

يتطلب جمع وتحليل كميات كبيرة من البيانات لتدريب نماذج الذكاء الاصطناعي مراعاة قضايا الخصوصية وحماية البيانات، خاصة في ظل اللوائح الصارمة مثل اللائحة العامة لحماية البيانات (GDPR). يجب إيجاد توازن بين الحاجة إلى الأمن وحق المستخدمين في الخصوصية.

الآفاق المستقبلية

البلوك تشين والذكاء الاصطناعي كمزيج متكامل (AI-Blockchain Synergy): المستقبل يحمل في طياته دمجًا أعمق بين الذكاء الاصطناعي والبلوك تشين. يمكن استخدام البلوك تشين لتوفير سجلات بيانات آمنة وغير قابلة للتغيير لتدريب نماذج الذكاء الاصطناعي، مما يضمن سلامة البيانات وجودتها. في المقابل، يمكن للذكاء الاصطناعي أن يعزز أمان البلوك تشين نفسها من خلال تحسين آليات الإجماع، اكتشاف الشذوذ في الشبكة، وحتى إدارة الموارد.

الذكاء الاصطناعي في الحوكمة اللامركزية (AI in Decentralized Governance):

مع تطور المنظمات اللامركزية المستقلة (DAOs)، يمكن للذكاء الاصطناعي أن يلعب دورًا في حماية قرارات الحوكمة، واكتشاف محاولات التلاعب بالتصويت، وتحليل مقترحات المجتمع لضمان أنها تتماشى مع مبادئ الأمن.

التحليلات التنبؤية للتهديدات (Predictive Threat Analytics):

يمكن للذكاء الاصطناعي المضي قدمًا من مجرد اكتشاف الهجمات إلى التنبؤ بها قبل حدوثها. من خلال تحليل المؤشرات المبكرة للنشاط المشبوه على الويب المظلم أو في منتديات القراصنة، يمكن للأنظمة المدعومة بالذكاء الاصطناعي أن تتوقع الهجمات المحتملة وتوفر تحذيرات مبكرة للمنصات والمستخدمين.

المحاكاة الأمنية المدعومة بالذكاء الاصطناعي (AI-Powered Security Simulations):

يمكن استخدام الذكاء الاصطناعي لإنشاء محاكاة متقدمة للهجمات السيبرانية على أنظمة العملات الرقمية، مما يسمح للمطورين والباحثين باختبار مرونة أنظمتهم وتحديد نقاط الضعف قبل أن يستغلها المهاجمون الحقيقيون. هذه المحاكاة يمكن أن تكون معقدة للغاية وتأخذ في الاعتبار سيناريوهات هجوم متعددة.

التعلم الفيدرالي والخصوصية المحسنة (Federated Learning and Enhanced Privacy):

لمواجهة تحديات الخصوصية، يمكن استخدام تقنيات مثل التعلم الفيدرالي (Federated Learning). تسمح هذه الطريقة لعدة جهات بالمساهمة في تدريب نموذج الذكاء الاصطناعي دون الحاجة إلى تبادل بياناتهم الخام، مما يحافظ على خصوصية بيانات المستخدمين مع الاستفادة من قوة البيانات المجمعة.

الأنظمة المستقلة ذاتية الشفاء (Self-Healing Autonomous Systems):

في المستقبل، قد نرى أنظمة أمان قائمة على الذكاء الاصطناعي يمكنها ليس فقط اكتشاف الهجمات ولكن أيضًا الاستجابة لها تلقائيًا، وعزل الأضرار، وحتى إصلاح الثغرات الأمنية بشكل مستقل. هذا سيقلل بشكل كبير من وقت الاستجابة للهجمات ويقلل من تأثيرها.

التوصيات لمستقبل آمن

التعاون بين الصناعة والأوساط الأكاديمية: لتعزيز البحث والتطوير في أمان العملات الرقمية المدعوم بالذكاء الاصطناعي، يجب أن يكون هناك تعاون وثيق بين الشركات العاملة في هذا المجال والمؤسسات الأكاديمية.

تطوير معايير الصناعة: وضع معايير وممارسات أفضل لاستخدام الذكاء الاصطناعي في أمان العملات الرقمية يمكن أن يساعد في ضمان أن الحلول المطبقة قوية وموثوقة.

الاستثمار في المواهب: الحاجة إلى خبراء يجمعون بين المعرفة العميقة بالذكاء الاصطناعي وأمان البلوك تشين أمر بالغ الأهمية.

التوعية والتعليم المستمر: يجب أن يظل المستخدمون والمطورون على اطلاع دائم بأحدث التهديدات والحلول الأمنية.

الخلاصة

يمثل الذكاء الاصطناعي ثورة في مجال أمان العملات الرقمية، حيث يقدم قدرات غير مسبوقة في اكتشاف الاحتيال، تأمين العقود الذكية، والحماية من الهجمات المعقدة. وبينما لا يزال هناك طريق طويل يجب قطعه للتغلب على التحديات مثل الحاجة إلى بيانات عالية الجودة وتطور هجمات الذكاء الاصطناعي العدائي، فإن الآفاق المستقبلية واعدة للغاية. إن دمج الذكاء الاصطناعي والبلوك تشين بشكل أعمق، وتطوير الأنظمة التنبؤية وذاتية الشفاء، سيساهم في بناء نظام بيئي للعملات الرقمية أكثر أمانًا ومرونة. من خلال الاستثمار المستمر في البحث والتطوير، والتعاون الفعال بين جميع الأطراف المعنية، يمكننا ضمان مستقبل آمن ومزدهر للأصول الرقمية.